Gobernanza en la nube y los imperativos de seguridad

Share

*Por: Tulika Ghosh, CISA, CRISC, CDPSE. ISACA

¿Qué es la nube? Bueno, la nube es la infraestructura de otra persona. Sí, en términos sencillos, es el servicio que proporciona el proveedor de servicios como infraestructura, plataforma o software, y esto se ha convertido en la línea de vida para muchas organizaciones durante la pandemia.

La computación en la nube, que era solo un concepto hace décadas, es ahora una estrategia fundamental para muchas organizaciones. Se estima que para 2025 habrá más de 100 zettabytes de datos almacenados en la nube. Con una tasa de crecimiento anual compuesta (CAGR) del 17,5 por ciento, y las proyecciones del mercado señalan que alcanzará los 832.1 mil millones de dólares para el 2025.

Entre los tres modelos de implementación de computación en la nube (pública, privada y comunitaria), el modelo de implementación en la nube pública o basado en SaaS se está adoptando ampliamente en diferentes regiones, principalmente debido a factores clave como el costo, la facilidad de uso, etc.

También se observa un cambio masivo en la adopción de la nube entre las empresas, especialmente en una era en la que el trabajo remoto ha despegado. La flexibilidad del modelo de nube híbrida está impulsando una estrategia de múltiples nubes en muchas organizaciones, propiciando cubrir las necesidades de seguridad de los datos. Además, la explosión de las nuevas tecnologías propicia una adopción exponencial de la nube en los próximos años. Sin embargo, a pesar de todo el éxito y las historias de adopción rápida, la seguridad en la nube sigue siendo una de las mayores preocupaciones.

Todavía existen preguntas sobre las prácticas de seguridad, la transparencia, el modelo de “multiinquilinos” o “multiusuarios” (una arquitectura que permite compartir la infraestructura y recursos entre varios usuarios), la matriz de responsabilidad compartida y la preparación de la organización para gestionar, especialmente cuando el cliente del servicio en la nube es considerado el responsable de la seguridad y privacidad de los datos.

Las organizaciones deben seguir algunos de los principios clave de seguridad al aprovechar las capacidades de computación en la nube para su negocio, como se destaca a continuación:

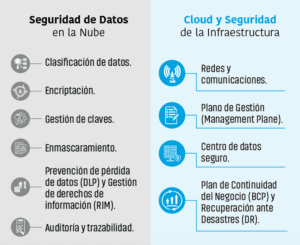

SEGURIDAD DE DATOS EN LA NUBE

Clasificación de datos: Tan pronto como se crea datos en la nube, es recomendable clasificar y etiquetar los datos para implementar controles efectivos de seguridad. Este es un paso fundamental para implementar estrategias de seguridad de datos y ayuda evitar la proliferación inapropiada de datos.

Encriptación: Cuando los datos se almacenan en un modelo de multiusuarios es imperativo tener los datos encriptados, desde la fase de almacenamiento, tránsito o uso. Entre los algoritmos simétricos seguros se pueden incluir 3DES, AES, IDEA y Blowfish y en los algoritmos asimétricos seguros: RSA, ELGamal y Curva Elíptica.

Gestión de claves: Con la implementación en la nube, la gestión de claves es un área de que debe ser administrada de manera efectiva por el responsable de seguridad. Las claves encriptadas deben ser manejadas con controles de seguridad adecuados, de lo contrario existe una alta probabilidad de que los datos sean comprometidos si el acceso a las claves se expone a las partes equivocadas. Las certificaciones que se pueden utilizar son FIPS 120 de nivel 2 o superior.

Enmascaramiento permite proteger la confidencialidad de los datos y se utiliza cuando los datos de producción están en un entorno de pruebas o desarrollo.

Prevención de pérdida de datos (DLP) y Gestión de derechos de información (RIM): Son controles efectivos de seguridad de datos implementados cuando los datos salen de su ámbito. El propietario de los datos puede controlar quién puede ver, copiar, reenviar, eliminar o modificar su información. Cuando los usuarios de la nube están dispersos geográficamente, es uno de los métodos más efectivos de seguridad de datos.

Auditoría y trazabilidad: El propietario de los datos debe asegurarse de que el proveedor de servicios proporcione esta función, ya que es un requisito importante para cualquier investigación futura, disputa o caso legal.

CLOUD Y SEGURIDAD DE LA INFRAESTRUCTURA

Redes y comunicaciones: Aunque la tarea de salvaguardar la red y la infraestructura puede recaer en el proveedor de servicios, es responsabilidad de las empresas que son usuarias del servicio, verificar si se implementan controles adecuados como parte de sus requisitos de seguridad de plataforma o infraestructura.

Plano de Gestión (Management Plane): es un elemento crítico para asegurar la nube ya que es el responsable de las tareas de administración, monitoreo, configuración y control de los recursos y servicios en la nube. De modo que es vital asegurar el plano de gestión con controles de acceso adecuados.

Centro de datos seguro: Se recomienda adoptar un enfoque de capas o defensa en profundidad. El usuario de la nube debe buscar información sobre los detalles de implementación de seguridad y la ubicación del centro de datos, debido a las implicaciones directas en el uso de datos o en aspectos legales relacionadas con el procesamiento de datos. Después del análisis, los riesgos residuales deben ser considerados a través de una gestión contractual efectiva.

Plan de Continuidad del Negocio (BCP) y Recuperación ante Desastres (DR): Los clientes de la nube deben adoptar una estrategia sólida y efectiva al seleccionar un socio de servicios para BCP y DR. Se recomienda mitigar los riesgos al no utilizar el mismo proveedor de centro de datos o proveedores de servicios primarios como socio para BCP o DR. Esta medida también contribuye a mitigar riesgos como la portabilidad de datos, la dependencia de un único proveedor o la exclusión de un proveedor.

SEGURIDAD DE APLICACIONES EN LA NUBE

Seguridad de las API: La interacción de las aplicaciones con los servicios web depende de las APIs, por lo tanto, es necesario adoptar las mejores prácticas de seguridad para evitar un uso incorrecto o malintencionado de las claves.

Software seguro: Aplicar la garantía y validación del software en la nube, además se deben seguir la gestión adecuada de la configuración, bibliotecas seguras, fuentes abiertas validadas y pruebas exhaustivas, incluido el escaneo de vulnerabilidades. Los desarrolladores deben utilizar al menos dos técnicas de modelado de amenazas para evitar problemas comunes en el desarrollo de aplicaciones.

Apropiada gestión de identidad y acceso: Gestionar y controlar el acceso a las aplicaciones es un requisito clave de seguridad. En cualquier modelo de servicio en la nube, es responsabilidad del cliente de la nube definir y restringir el acceso a sus aplicaciones. El registro y monitoreo de accesos deben ser controlados y supervisados de cerca para una gestión efectiva de la seguridad de las aplicaciones.

Con la creciente adopción de la nube, se han presentado diversas vulnerabilidades de seguridad que pueden ser explotadas. Aquellas organizaciones capaces de encontrar un equilibrio entre sus objetivos estratégicos y sus necesidades de seguridad crearán un entorno propicio para el crecimiento y la innovación.

*Artículo en inglés tomado del blog de ISACA.org