Las ciberamenazas, en el Top Ten de las amenazas según CEO´s

Share

De acuerdo a un estudio realizado por PwC, las ciberamenazas están en el quinto lugar en el top ten de las amenazas identificadas por los CEO’s a nivel global, siendo las otras amenazas temas económicos, políticos y ambientales, principalmente. La ciberseguridad tiene una prioridad en las organizaciones alrededor del mundo.

De acuerdo a un estudio realizado por PwC, las ciberamenazas están en el quinto lugar en el top ten de las amenazas identificadas por los CEO’s a nivel global, siendo las otras amenazas temas económicos, políticos y ambientales, principalmente. La ciberseguridad tiene una prioridad en las organizaciones alrededor del mundo.

Esta información nos lleva a cuestionarnos sobre cómo las ciberamenazas afectan a las organizaciones y las personas. Este tema lo vemos con mayor frecuencia en los medios, somos testigos de incidentes de ciberseguridad de escala global que detienen operaciones, roban dinero o información de grandes organizaciones, sin embargo, todavía existe cierto escepticismo sobre el impacto real que puedan tener estas amenazas en nuestro día a día.

La tecnología evoluciona de forma vertiginosa y vemos cómo hoy en día las tecnologías de la información forman parte del ambiente tecnológico de las organizaciones, pero en la práctica, el foco de gestión y protección ha estado centrado principalmente en las TI. Las tecnologías mencionadas tienen la posibilidad de estar interconectadas entre si y expuestas al internet, lo que conlleva a que se incremente el riesgo de que sean objeto de ataques.

Esta situación desafía a la Alta Gerencia, quienes seguramente tendrán en su mente las inversiones realizadas en TI y seguridad, sin embargo, es posible que hayan sido sujetos de ataques o tal vez consideren que no es suficiente el nivel de protección.

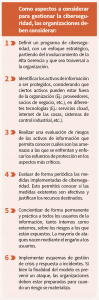

En la actualidad todavía se percibe a la ciberseguridad como un problema de las áreas de TI y por tanto tiene un origen y un fin tecnológico; no obstante, la ciberseguridad debe ser vista como un aspecto de connotación empresarial y que debe ser gestionado desde el más alto nivel y extendido a toda la organización. Un buen modelo de gestión incluye lineamientos de procesos, personas y tecnología, que en conjunto definen las pautas necesarias para proteger los activos de información.