De la ciber-resiliencia a la ciber-inmunidad

Share

Por Dmitry Bestuzhev, Director del Equipo Global de Investigación y Análisis de Kaspersky en América Latina

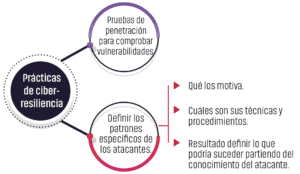

La ciber-resiliencia es una práctica que las organizaciones desarrollan para prepararse frente a posibles fallos. En Ecuador es común el hackeo ético y pruebas de penetración, si bien estos ejercicios son importantes, no permite tener una visibilidad completa y realista frente a ataques. En el país existe una buena oportunidad para realizar ejercicios con una visibilidad correcta de resiliencia.

En vez de buscar vulnerabilidades en una red o tratar de encontrar algo desprotegido, es importante, descubrir quienes están detrás de los ataques informáticos, sus motivaciones, técnicas y procedimientos, es decir, los patrones específicos para determinar si la compañía tiene los mecanismos de control y reacción según las características de los actores. En este ejercicio de ciber resiliencia, no puedo evitar que me ataquen, pero defino lo que podría suceder, partiendo del conocimiento del atacante y no de una percepción de la realidad

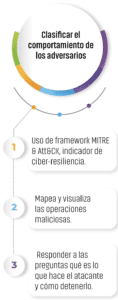

Para clasificar el comportamiento de los adversarios sobre la base de observaciones reales tenemos el framework MITRE & Att&CK de tácticas, técnicas y conocimiento común de los adversarios, desarrollado para mapear y visualizar las operaciones maliciosas respondiendo a las preguntas qué es lo que hace el atacante y cómo detenerlo. Para detectar a los atacantes no basta en confiar en el antivirus o en el proveedor de SOC, lo mejor es triangular los ataques de cada actor con el conocimiento previo de sus técnicas y procedimientos. En este ejercicio de emulación de un adversario o equipo púrpura, el objetivo es, en base a un patrón conocido del adversario, encontrar realidades y no vulnerabilidades hipotéticas, verificar sistemas, es decir si la tecnología que tengo permitirá detectarla a nivel de logs o no y si podría reaccionar a esta acción.

Para clasificar el comportamiento de los adversarios sobre la base de observaciones reales tenemos el framework MITRE & Att&CK de tácticas, técnicas y conocimiento común de los adversarios, desarrollado para mapear y visualizar las operaciones maliciosas respondiendo a las preguntas qué es lo que hace el atacante y cómo detenerlo. Para detectar a los atacantes no basta en confiar en el antivirus o en el proveedor de SOC, lo mejor es triangular los ataques de cada actor con el conocimiento previo de sus técnicas y procedimientos. En este ejercicio de emulación de un adversario o equipo púrpura, el objetivo es, en base a un patrón conocido del adversario, encontrar realidades y no vulnerabilidades hipotéticas, verificar sistemas, es decir si la tecnología que tengo permitirá detectarla a nivel de logs o no y si podría reaccionar a esta acción.

El MITRE & Att&CK es un indicador de ciber resiliencia que permite definir el nivel de preparación, madurez y resiliencia de una organización. El mapeo de cada actor permite medir a partir de hechos las capacidades de acción y reacción, y definir si soy o no resiliente

Antes de pasar a ejercicios púrpuras, se debe realizar un modelamiento de amenazas, entender la mentalidad de los adversarios, cuáles son las posibilidades de ataque y su impacto. Estos ejercicios se realizan permanentemente debido a que los vectores de ataque mejoran o renuevan los TTP.

La inteligencia accional de la ciber resiliencia

La inteligencia accional de la ciber resiliencia

La inteligencia accional es parte del concepto de ciber resiliencia, su objetivo es detectar las operaciones de los atacantes en nuestra red a partir de sus datos característicos. Con el uso de la ciber-inteligencia accionable las compañías pueden responder a incidentes, determinar si hubo un incidente o no, reversarlo o prevenirlo, es decir estar en modo cacería utilizando reglas de Sigma, Suricata, hash y dominios para proteger redes, responder a un incidente, certificar que no ha sido víctima y cazar amenazas de forma proactiva.

Muchos de las herramientas modernas disponen de recursos para ello, por ejemplo, antivirus con scanner Yara, los proveedores de los EDR también incluyen este soporte, scanner de red Nessus como motor para despliegue, etc.

La ciber inmunidad el siguiente paso de la ciber-reciliencia

La ciber inmunidad es un concepto de siguiente generación, es una actividad distinta a la ciber-resiliencia, que consiste en tener las arquitecturas tecnológicas diseñadas desde cero, implica un nuevo desarrollo de sistemas operativos desde el kernel. Las organizaciones especialmente, las industrias que manejan los servicios críticos como abastecimiento de agua, oleoducto, gas, sistema de gestión de puertos marítimos, aviación, etc. deben pensar en sistemas que alcancen la ciber inmunidad. Aunque las empresas ecuatorianas han realizado mejoras en aspectos de seguridad, y el país dispone de talento humano capacitado, aún no están en la etapa de desarrollar la ciber inmunidad. Llegar a ella, requiere apoyarse en compañías externas, centros de desarrollo, programas nacionales para definir criterios seguros y una política nacional para avanzar en la inmunidad cibernética que implicaría, por ejemplo, el desarrollo de sistemas operativos, adopción e implementación de algunos códigos existentes.

El método más organizado es una figura que centralice o sea el sponsor que hable de un estándar de trabajo, sistemas operativos diseñados con una seguridad robusta donde se prioriza la privacidad a nivel de diseño del sistema operativo, por ejemplo, sistemas basados en Linux para sistemas críticos, servidores y otros equipos como router, switches, etc.