Un año para anticiparse a los incidentes

Share

Cada vez es más difícil prevenir los incidentes de seguridad de la información. Y aunque no siempre sea posible detener un ataque antes de que ingrese en el perímetro de seguridad en la organización, está al alcance limitar el daño resultante y evitar que el ataque se extienda.

Kaspersky en su Informe de Analistas de Respuestas a Incidentes de 2021 recoge datos sobre respuesta ante incidentes. Una de las razones más comunes para solicitar un servicio de este tipo, es un ataque de ransomware, un desafío para la detección e incluso para operaciones de seguridad bien desarrolladas.

El impacto significativo en la infraestructura, los activos cifrados, la pérdida de dinero, la filtración de datos y los correos electrónicos sospechosos dieron lugar al 30% de las solicitudes de investigación. Más del 50% de las solicitudes provienen de alertas generadas en conjuntos de herramientas de seguridad: los endpoints (EPP, EDR), la red (NTA) y otros (FW, IDS/IPS, etc.).

Los datos del informe son producto de las buenas prácticas diarias de Kaspersky con las empresas que buscan asistencia de una respuesta ante incidentes completa, o de las actividades complementarias de expertos para sus equipos de respuesta ante incidentes.

Los vectores iniciales dominantes son las vulnerabilidades aprovechadas (por los ataques de día 0 y 1), correos electrónicos maliciosos y ataques para forzar contraseñas. La administración de parches en las vulnerabilidades de 1 día, la implementación de políticas de contraseñas y evitar las interfaces de administración en Internet son adecuadas para enfrentar la mayoría de los casos.

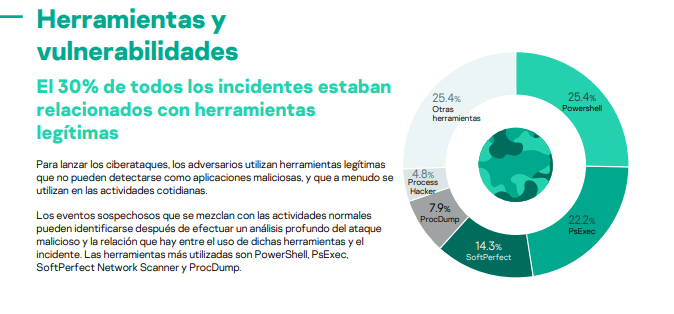

Otra de las conclusiones que recoge el informe, señala que para lanzar los ciberataques, los adversarios utilizan herramientas legítimas que no pueden detectarse como aplicaciones maliciosas, y que a menudo se utilizan en las actividades cotidianas.

Los eventos sospechosos que se mezclan con las actividades normales pueden identificarse después de efectuar un análisis profundo del ataque malicioso y la relación que hay entre el uso de dichas herramientas y el incidente. Las herramientas más utilizadas son PowerShell, PsExec, SoftPerfect Network Scanner y ProcDump.