Cómo saber lo que ocurrió más allá de un ciberataque y no fallar en el intento

Share

Por: Martín Gonzáles, Senior Manager Forensics, Compliance & Technology en CPA Consultores & Robalino Law

Cuando una compañía sufre un ataque cibernético o un delito informático se genera demasiada incertidumbre y surgen, tardíamente, las preocupaciones acerca de la pérdida o divulgación de la información que puede afectar el negocio, sus finanzas o su reputación. En la mayoría de las ocasiones, las compañías recién en ese momento entienden y toman conciencia de los riesgos y de los controles que tuvieron que implementar pero que no lo hicieron oportunamente a pesar de que se les advirtió.

Surgirán inmediatamente muchísimas preguntas acerca de ¿cómo pasó?, ¿qué otra infraestructura tecnológica está comprometida?, ¿cuánto tiempo tomará resolver el incidente? ¿cuál ha sido el impacto directo en el negocio? ¿existe un plan de contingencia? Seguramente la compañía podrá operar nuevamente (por cierto, con un impacto en costo que no conoce y que tendrá que asumir) pero adicionalmente si la compañía sigue los procedimientos de debida diligencia es probable que decida tomar acciones administrativas o legales para investigar a profundidad el incidente cibernético y llegar a descubrir su origen para implementar controles que la protejan de ataques futuros y en el mejor de los casos hacer el reclamo de su póliza de ciberseguridad.

En este contexto la informática forense se vuelve relevante porque ayuda a las compañías a cumplir con los requisitos de forma y fondo que se deben tomar en cuenta para poder extraer, procesar y analizar la información electrónica que pudo estar comprometida en la nube, servidores, computadores, dispositivos móviles, CCTVs y en general en todos los dispositivos electrónicos. Es aquí cuando la astucia, creatividad y sobre todo paciencia del especialista informático forense toma un papel preponderante para saber identificar las fuentes de información, recolectarlas, procesarlas y analizarlas porque si no se siguen los procedimientos técnicos y legalmente válidos, por más evidencia y rastro que se tenga, no serán válidos en una corte o en un proceso administrativo, puesto que la evidencia carecerá de valor probatorio. Así también, la informática forense permitirá que la compañía conozca nuevas situaciones que desconocía o ni siquiera sospechaba.

La informática forense es como la medicina, mientras más casos y años de experiencia atienda el especialista entonces será un profesional más confiable. No es cuestión sólo de una profesión de sistemas, informática y electrónica, muy respetables, por cierto. Ni mucho menos de un curso o diplomado. Tampoco es cuestión de conocer una herramienta forense, ya que existe un inmenso número de herramientas forenses para los diferentes tipos de dispositivos electrónicos y versiones de software con los que operan, más aún que aparecen todos los días. Es mucho más que eso, puesto que los cuidados técnicos y legales a considerar durante la ejecución de los procesos de informática forense se aprenden en la vida real con la cantidad enorme de variantes tecnológicas que existen y que aparecen en el día a día. Aquí es donde ocurre el primer error de las compañías en donde consideran que TI “puede buscar las evidencias”. Sin duda que técnicamente lo puede hacer, pero con varios errores legales y de forma que no servirán de nada si la compañía quiere ir a fondo en la investigación de un ciberataque.

El siguiente gráfico muestra, en resumen, las competencias y conocimientos que deben tener los especialistas en informática forense:

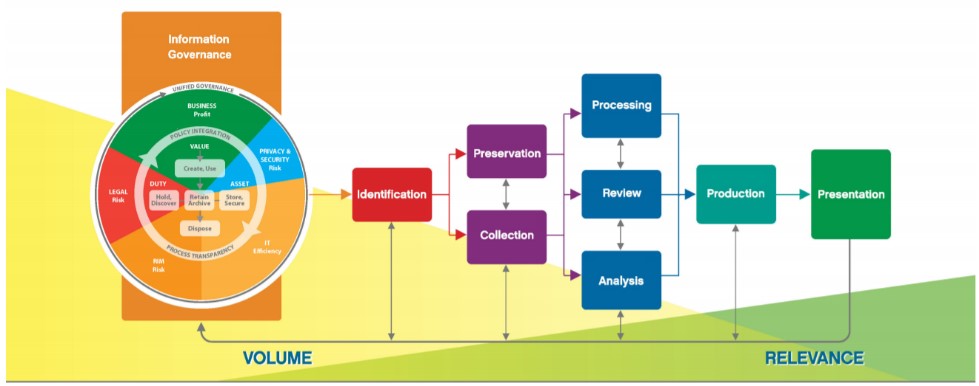

La informática forense tampoco tiene un estándar específico lo que la hace interesante porque dependiendo de las fuentes de información y las evidencias electrónicas a recuperar, habrá tanta información y dispositivos electrónicos en los cuales se podrán aplicar diferentes procedimientos y seguir pautas legales específicas. Es aquí cuando el modelo de referencia de descubrimiento electrónico o EDRM (“Electronic Discovery Reference Model” por sus siglas en inglés) se vuelve relevante para tomar en consideración diferentes lineamientos técnicos en el tratamiento de la información y la evidencia digital.

Los beneficios de ejecutar los procedimientos de informática forense son innumerables tales como recuperar información borrada, identificar cambios no autorizados en los archivos de configuración, identificar técnicas de esteganografía, identificar virus o troyanos, recuperar correos electrónicos, identificar números IP, entre muchos otros más, para utilizarlos como evidencia en los procedimientos administrativos o legales que una compañía decida ejecutar para demostrar su posición de debida diligencia con un sustento válido. Todo esto porque la evidencia a identificar, recolectar, adquirir y preservar deberá considerar cuatro características fundamentales: Relevancia, confiabilidad, apoyo en las leyes y regulación local y suficiencia.