Evaluación de seguridad, colaboración y conciencia para mitigar riesgos.

Share

Por Eddy Barbosa, Gerente Nacional de Negocios Corporativos, Puntonet.

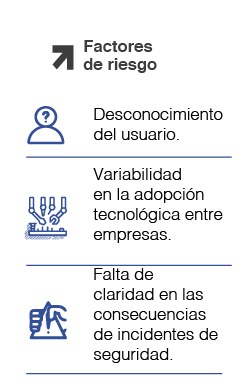

El riesgo se define como una amenaza o peligro potencial que se materializa en un daño tangible, y es consecuencia directa de acciones mal ejecutadas. ¿Pero cuáles son los factores que elevan los niveles de riesgo? Uno de los vectores de mayor importancia reside en el usuario y su desconocimiento, que amplifica los riesgos en cualquier organización. Muchos usuarios operan en un estado de ceguera tecnológica, principalmente porque no todos poseen habilidades tecnológicas avanzadas o un conocimiento profundo de las herramientas que utilizan diariamente.

Además, la adopción tecnológica varía entre las empresas, lo que frecuentemente trae una comprensión dispar de los procesos y tecnologías, no solo en el ámbito de la ciberseguridad, sino también en otras áreas disruptivas como la computación en la nube o los servicios de contingencia. Este fenómeno se manifiesta como un patrón recurrente, atribuible en gran medida a la falta de claridad en las líneas jerárquicas sobre las consecuencias de un incidente en la seguridad.

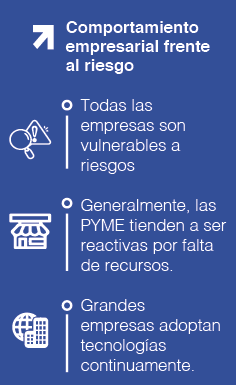

Hoy en día, muchas empresas tienden a ser reactivas y actuar únicamente tras haber sido víctimas de un ataque. Esta tendencia es particularmente evidente en las pequeñas y medianas empresas, PYME, que a menudo carecen de los recursos y la infraestructura tecnológica que poseen las grandes corporaciones. Mientras que las grandes empresas continúan adoptando y actualizando tecnologías, las PYME frecuentemente se ven forzadas a reaccionar y analizar la fuente del ataque solo después de que el daño ha ocurrido. Esta diferencia en la capacidad de respuesta no solo subraya la necesidad de una mayor concienciación y preparación, sino que destaca la necesidad de invertir en estrategias preventivas de ciberseguridad para mitigar los riesgos.

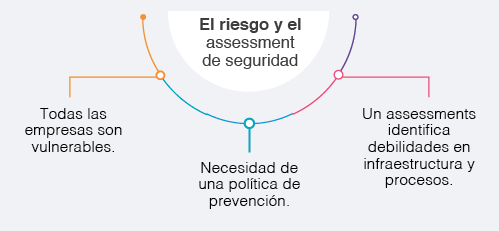

En el ecosistema de la ciberseguridad, todas las empresas, sin excepción, se encuentran en una de estas dos situaciones: aquellas que en algún momento han sido atacadas y aquellas que podrían serlo. Bajo esta realidad universal, es importante adoptar una política de prevención y, para ello, un assessment o evaluación permite determinar los niveles de vulnerabilidad de una organización ante posibles ataques, y se convierte en una práctica para definir acciones.

Un assessment de seguridad es un recurso que Puntonet utiliza para identificar debilidades críticas en la infraestructura tecnológica y los procesos de las empresas, facilitando la implementación de las herramientas de seguridad más adecuadas para el contexto específico de cada una. Esta evaluación no solo ayuda a mitigar los riesgos de un posible ataque, sino también establece un marco de trabajo para futuras acciones, además de definir las herramientas que se deben implementar.

Un hallazgo recurrente en los diagnósticos de ciberseguridad es la necesidad de trabajar en los usuarios y el entendimiento de que algunas prácticas pueden parecer inofensivas, sin embargo, conllevan riesgos. Por ejemplo, la gestión de correos electrónicos: recibir y abrir correos de remitentes desconocidos o hacer clic en enlaces sin verificar su autenticidad puede abrir la puerta a ataques maliciosos.

Los procesos de assessment se llevan a cabo en colaboración con gerentes financieros y de marketing a través de las denominadas salas de crisis, donde se analizan casos reales que permiten a los participantes comprender mejor las consecuencias potenciales de no actuar adecuadamente frente a las amenazas.

Se invita a los gerentes de TI y asesores especializados en tecnología a plantear preguntas críticas al comité ejecutivo. Una de ellas: ¿Cuáles serían las pérdidas económicas si, por un incidente, la empresa se viera imposibilitada de operar durante un día, una semana o quince días? Esta interrogante obliga a reflexionar a la alta gerencia sobre la magnitud del riesgo al que está expuesta la organización.

Se invita a los gerentes de TI y asesores especializados en tecnología a plantear preguntas críticas al comité ejecutivo. Una de ellas: ¿Cuáles serían las pérdidas económicas si, por un incidente, la empresa se viera imposibilitada de operar durante un día, una semana o quince días? Esta interrogante obliga a reflexionar a la alta gerencia sobre la magnitud del riesgo al que está expuesta la organización.

Más allá de la implementación de herramientas específicas, también se pueden ejecutar alternativas para fomentar la consciencia sobre la ciberseguridad entre los usuarios. En Puntonet, por ejemplo, contamos con la certificación ISO 27001, que respalda nuestros esfuerzos por mantener y mejorar nuestras prácticas de seguridad. Además, implementamos un programa de concientización que no solo informa a nuestros colaboradores sobre los riesgos cibernéticos, sino que también incluye simulacros de amenazas. Para Puntonet, estas son buenas prácticas que recomendamos también a los clientes.

En Puntonet, buscamos generar una comprensión en la alta gerencia sobre cómo deben considerar la inversión en ciberseguridad a través de ejercicios de sensibilización sobre pérdidas económicas e inversión, es decir, que consideren que destinar recursos para estrategias de ciberseguridad y tecnología no es un gasto, sino una inversión. Cuando la alta gerencia reconoce que está en riesgo y que falta herramientas o que sus colaboradores no están plenamente conscientes de los potenciales peligros, se activan inmediatamente los planes de acción.

Parte de nuestra estrategia incluye una oferta de cursos en línea diseñados para el usuario común que abordan las mejores prácticas. Compartimos nuestro programa de capacitación con nuestros clientes para que también puedan realizar estos cursos con sus colaboradores.

Claro está, que las organizaciones también deben observar las buenas prácticas en ciberseguridad que incluyen la implementación de herramientas tecnológicas cada vez más sofisticadas. Un ejemplo de ello, son los sistemas que bloquean el acceso a dispositivos externos, como los pendrives, cuando se intenta conectarlos a las computadoras de la empresa, factores de doble autenticación. Asimismo, a nivel de firewall, es posible restringir el acceso a sitios web no autorizados, limitando las actividades en línea de los colaboradores dentro del entorno laboral. Además, existen sistemas que requieren claves de acceso para el uso de equipos específicos, asegurando que solo el personal autorizado pueda realizar determinadas operaciones.

Algunas soluciones avanzadas permiten la gestión de dos perfiles diferentes en un solo dispositivo, lo que minimiza las vulnerabilidades al separar completamente los espacios laboral y personal.