Buenos equipos de apoyo externo aportan a la estrategia

Share

Por Armando Castillo, Gerente Corporativo de Seguridad de la Información y Ciberseguridad de Grupo Pichincha.

Un gobierno de seguridad de la información y ciberseguridad debe articular a todos los actores de la organización, trabajando de la mano con los equipos de TI, seguridad, operaciones, terceros estratégicos y todas las partes interesadas, con el fin de salvaguardar la confidencialidad, integridad y disponibilidad de la información.

Sin embargo, cada uno de sus miembros tiene la responsabilidad de aportar a la continuidad del negocio, respondiendo a planes, procedimientos, roles y funciones sobre qué hacer en caso de un evento de indisponibilidad y conocer los mecanismos para activar los planes de recuperación.

Sin embargo, cada uno de sus miembros tiene la responsabilidad de aportar a la continuidad del negocio, respondiendo a planes, procedimientos, roles y funciones sobre qué hacer en caso de un evento de indisponibilidad y conocer los mecanismos para activar los planes de recuperación.

En esta estructura, es importante la participación de equipos de apoyo externo que trabajen de manera ágil y constante con las áreas internas de seguridad de la información y tecnología, siguiendo las acciones definidas en las políticas internas de la organización. Recordemos que la seguridad de la información está basada en un modelo de defensa en profundidad, compuesto por capas y herramientas de ciberseguridad, que deben ser complementadas con una buena administración, monitoreo y gestión de nuestros terceros.

Pero a la hora de definir a este aliado estratégico es necesario contar con un proceso de selección riguroso, en el que deben participan distintas áreas del negocio: compras, seguridad de la información, legal, riesgo etc., que deben evaluar criterios financieros, técnicos, humanos y operacionales, que nos ayuden a responder y recuperarnos frente a posibles incidentes. Así mismo es importante contar con un plan de administración de crisis, aprobado por la junta y el directorio de la entidad que incluya los equipos externos expertos, por ejemplo: equipos de respuesta a incidentes, contención, análisis forense, continuidad del negocio y legales que ayudarán a responder de manera rápida ante un incidente de ciberseguridad. Todo, alineado a un buen plan de comunicación, definiendo los niveles y jerarquías para reportar, así como los mensajes que deberán comunicarse. Con este ecosistema será más fácil responder ante un ciberataque y generar una ciber-resiliencia más efectiva.

Un trabajo mixto y colaborativo entre los equipos de seguridad y ciberseguridad internos y externos potencia las habilidades y las capacidades de responder de manera más asertiva. Por ejemplo, contar con servicios tercerizados como el SOC (Security Operation Center), la administración de plataformas, servidores o sistemas de comunicación aportan un grado mayor de especialización, de esta manera, se aprovecha el conocimiento y experiencia del tercero, para identificar oportunamente brechas de seguridad, y tomar acciones oportunas de remediación.

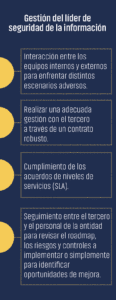

La gestión adecuada del líder de seguridad de la información posibilitará la interacción entre los equipos internos y externos para enfrentar distintos escenarios adversos. Para realizar una adecuada gestión con el tercero se logra a través de un contrato robusto, que incluya las responsabilidades de las partes interesadas, acuerdos de niveles de servicios (SLA), nivel de disponibilidad de los servicios, y multas por incumplimiento de estos. Así mismo, es importante generar reuniones de seguimiento entre el tercero y el personal de la entidad para revisar el roadmap, los riesgos y controles a implementar o simplemente para identificar oportunidades de mejora.

La gestión adecuada del líder de seguridad de la información posibilitará la interacción entre los equipos internos y externos para enfrentar distintos escenarios adversos. Para realizar una adecuada gestión con el tercero se logra a través de un contrato robusto, que incluya las responsabilidades de las partes interesadas, acuerdos de niveles de servicios (SLA), nivel de disponibilidad de los servicios, y multas por incumplimiento de estos. Así mismo, es importante generar reuniones de seguimiento entre el tercero y el personal de la entidad para revisar el roadmap, los riesgos y controles a implementar o simplemente para identificar oportunidades de mejora.

También es preciso contar con dashboard e indicadores que ayuden a monitorear los niveles de servicios y operación, los ataques que llegan a la entidad y la eficiencia de respuesta de nuestras herramientas de ciberseguridad, con el fin de tomar de manera oportuna, las acciones que correspondan.

Y con los usuarios de toda la organización, aplicar un programa continuo de concientización en seguridad de la información y ciberseguridad para capacitar sobre los diferentes riesgos cibernéticos, y saber cómo responder cuando se presente alguno de ellos ya sea en el entorno laboral o personal.

Las campañas, cursos online o presenciales, elearning, training, píldoras y comunicados en seguridad de la información, así como simulaciones de ataques controlados a nuestra infraestructura o pruebas de ingeniería social al personal interno de la compañía, posibilita activar modelos de respuesta antes eventos o incidentes inesperados.

Excelente artículo, resume en gran medida la articulación que debe existir entre las diferentes áreas para apoyar la estrategia de Ciberseguridad.