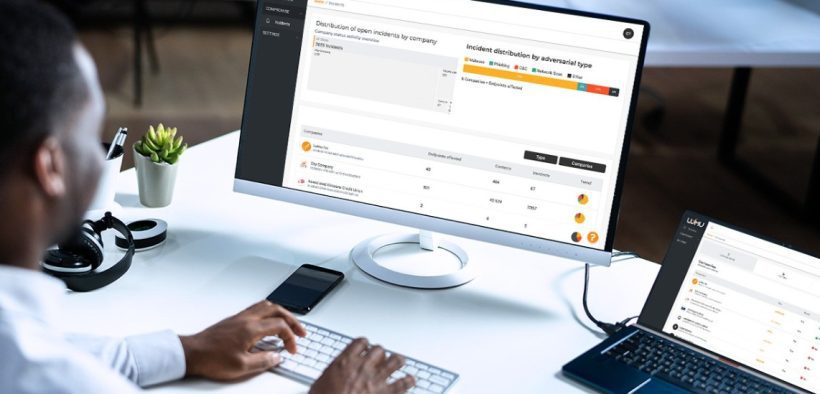

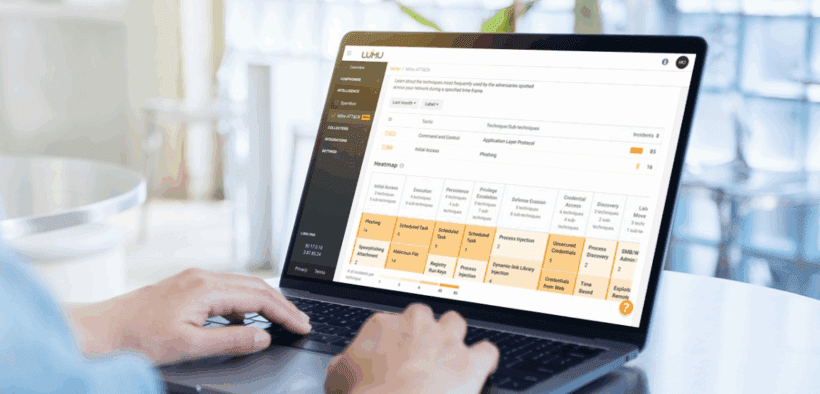

La compañía de ciberseguridad, Lumu Technologies, presentó su informe Compromise Report 2026, en el que identifica cuatro grandes tendencias de ciberseguridad asociadas al uso de herramientas y técnicas por parte de los delincuentes como: anonymizers, ...

La flexibilidad del trabajo remoto trajo consigo un nuevo desafío para las empresas: la combinación de dispositivos personales y aplicaciones no autorizadas. La política de BYOD que viene de ‘Bring your Own Device’, o ‘trae ...

De acuerdo a Lumu Technologies, la industria entrará de lleno en un panorama post-malware donde la correlación de señales y la validación continua serán esenciales para sobrevivir. “El ritmo de la transformación digital en ciberseguridad ...

Lumu Technologies, los creadores del modelo Continuous Compromise Assessment, anunciaron el lanzamiento del libro Outsmart EDR Evasion and Fix Security Gaps: A Defender’s Guide (Superando al EDR: Evasión y corrección de brechas de seguridad, en ...

- 1

- 2

- Siguiente »