Auditando la privacidad de los datos

Share

Autor: Ian Cooke, CISA, CRISC, CGEIT, CDPSE, COBIT 5 Assessor and Implementer, CFE, CIPM, CIPP/E, CIPT, FIP, CPTE, DipFM, ITIL Foundation, Six Sigma Green Belt.

En este texto tomado de ISACA como parte de la alianza realizada con ISACA Capítulo Quito, el autor Ian Cook hace una introducción personal sobre su naturaleza reservada y cómo se refleja en su perfil en línea, reflexiona sobre la inteligencia artificial, la privacidad y plantea la necesidad de crear un programa de auditoría para la privacidad de las organizaciones.

El proceso para crear un programa de auditoría para la privacidad de una organización es el siguiente.

Determinar el objeto de una auditoría

Lo primero que se debe establecer es el objeto de la auditoría. ¿Qué significa privacidad en su organización? Si existen distintas categorías de datos en uso para diferentes áreas del negocio, probablemente deberían registrarse como elementos separados del universo de auditoría. Sin embargo, fundamentalmente al considerar la privacidad, los datos pueden ser desglosados a datos almacenados en clientes y empleados (el derecho de una persona).7 Además de las bases de datos, los archivos y los documentos, también es importante considerar dónde se almacenan y/o desde dónde se obtienen los datos, incluyendo:8

- Medios de comunicación social

- Computación en la nube

- Dispositivos móviles

- Análisis de grandes datos/aprendizaje automático/IA

- Internet de las Cosas (IoT)

- Dispositivos personales (traiga su propio dispositivo [BYOD])

- Tecnologías de rastreo y vigilancia – drones, etiquetas de identificación por radio frecuencia (RFID), circuito cerrado de televisión (CCTV), dispositivos de posicionamiento global satelital (GPS)

La clave es considerar las categorías de datos y determinar el (los) sujeto (s) de auditoría. Usted necesita responder la pregunta clave: ¿Qué está auditando?

Defina el objetivo de la auditoria

Una vez que haya decidido lo que está auditando, necesita establecer el objetivo de la auditoría. ¿Por qué lo audita? Desde el punto de vista de un auditor, es recomendable adoptar una visión basada en el riesgo y definir los objetivos en consecuencia:

- Primero considere las siete categorías de privacidad:

- Privacidad de la persona

- Privacidad del comportamiento y la acción

- Privacidad de la comunicación

- Privacidad de datos e imagen (información)

- Privacidad de pensamientos y sentimientos

- Privacidad de la ubicación y el espacio (territorial)

- Privacidad de asociación9

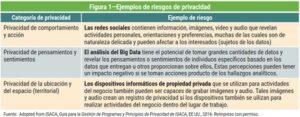

- A continuación, considere el riesgo en las siete categorías (figura 1).10 El riesgo de privacidad puede generar publicidad adversa y daños a la reputación que resulten en pérdidas económicas y de clientes, incluyendo multas.

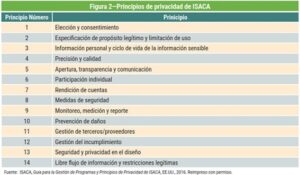

- Por último, considere los objetivos de auditoría. Es probable que esto incluya el cumplimiento de las leyes y regulaciones (por ejemplo, la Ley de Portabilidad y Responsabilidad del Seguro de Salud de Estados Unidos [HIPPA],11 el Reglamento General de Protección de Datos de la UE [GDPR].12, 13 Y posiblemente el uso de un marco como el de la Organización Internacional de Normalización (ISO) y la norma de la Comisión Electrotécnica Internacional (IEC) ISO/IEC 29100:2011 Tecnología de la información—Técnicas de seguridad—Marco de privacidad.14 Sin embargo, también recomiendo considerar los Principios de Privacidad de ISACA (figura 2) para los Objetivos de Auditoría. ¿Porqué? Porque los principios fueron desarrollados considerando las leyes de privacidad, estándares, marcos y principios de todo el mundo. Por lo tanto, pueden actuar como un marco general y probablemente cubrirá todos los objetivos de privacidad.

Establecer el alcance de la auditoría

Cuando haya definido los objetivos de la auditoría, debe utilizar un proceso para identificar el alcance de los datos reales que deben auditarse. En otras palabras, ¿cuáles son los límites de la auditoría? Esto podría incluir datos en una aplicación, proceso, ubicación específica o almacenado por un determinado dispositivo. De nuevo, esto debería basarse en el riesgo.

Realizar una planificación previa a la auditoría

Ahora que ha identificado el riesgo, éste debe ser evaluado para determinar su importancia. Conducir una evaluación de riesgo es fundamental para establecer el alcance final de una auditoría basada en el riesgo. Cuanto más significativo es el riesgo, mayor es la necesidad de aseguramiento. Las consideraciones de aseguramiento de las muestras basadas en los principios de privacidad incluyen:15

- Elección y consentimiento—¿La organización garantiza que se ha obtenido el consentimiento apropiado antes de transferir información personal a otras jurisdicciones?

- Especificación de propósito legítimo y limitación de uso—¿La organización especifica el (o los) propósito (s) para el cual se recolecta la información personal?

- Información personal y ciclo de vida de la información sensible—¿La organización conserva la información personal por solo el tiempo que es necesario?

- Precisión y calidad—¿La organización implementa prácticas y procesos para asegurar que la información personal sea precisa, completa y actualizada?

- Apertura, transparencia y comunicación—¿La organización proporciona información clara y fácilmente accesible sobre sus políticas y prácticas de privacidad?

- Participación individual—¿La organización proporciona a los interesados un proceso para acceder a su información personal?

- Rendición de cuentas—¿La organización asigna roles, responsabilidades y autoridad para realizar procesos de privacidad?

- Medidas de seguridad—¿La organización se asegura de que existan medidas de seguridad apropiadas para toda la información personal?

- Monitoreo, medición y reporte—¿La organización reporta el cumplimiento de las políticas, normas y leyes?

- Prevención de daños—¿La organización establece procesos para mitigar cualquier daño personal que pueda ocurrir a los interesados?

- Gestión de terceros/proveedores—¿La organización implementa procesos de gobernanza para garantizar protección y uso apropiado de la información personal que se transfiere a terceros?

- Gestión del incumplimiento—¿La organización ha establecido una política y un procedimiento de apoyo documentado para identificar, escalar y reportar incidentes?

- Seguridad y privacidad en el diseño—¿La organización garantiza el apoyo ejecutivo para la identificación de la información personal y el riesgo de privacidad dentro de los eventos empresariales?

- Libre flujo de información y restricciones legítimas—¿La organización cumple con los requisitos de las autoridades de protección de datos aplicables para la transferencia de información personal a través de las fronteras de los países?

Deberían incluirse en el alcance del trabajo el entrevistar al auditado para indagar sobre actividades o áreas de preocupación. Una vez que están definidos el objeto, el objetivo y el alcance, el equipo de auditoría puede identificar los recursos que serán necesarios para realizar el trabajo de auditoría.16

Determinar los procedimientos de auditoría y los pasos para la recolección de datos

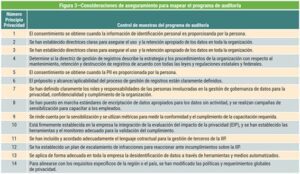

En esta etapa del proceso de auditoría, el equipo de auditoría debería tener suficiente información para identificar y seleccionar el enfoque o estrategia de auditoría y comenzar a desarrollar el programa de auditoría.17 Ahora tiene suficiente información para decidir qué documentos espera ver, qué leyes y regulaciones aplican, los criterios y a quién va a entrevistar. Sin embargo, usted necesita definir los pasos de prueba. En la segunda mitad del año 2017, ISACA lanzó un programa de auditoría/aseguramiento que define los pasos de prueba para la privacidad de los datos.18 Como siempre, esto debería considerarse como un punto de partida y debería ser ajustado basándose en los riesgos y criterios que sean relevantes para la organización que se está auditando. Vale la pena tomarse un tiempo para considerar el riesgo y la necesidad resultante del aseguramiento (figura 3).

Los pasos de prueba clave en el programa de auditoría están relacionados con la seguridad. Sin embargo, es importante recordar que seguridad no significa privacidad. La confidencialidad preserva las restricciones autorizadas de acceso y divulgación, incluyendo los medios para proteger la privacidad y la información propietaria.19 La privacidad es un posible resultado de la seguridad.20

Conclusión

Las tecnologías nuevas y emergentes permitirán a las empresas obtener una mayor percepción y, por lo tanto, valor de los datos. Esto, sin duda, proporcionará una ventaja competitiva. Los Principios de Privacidad de ISACA pueden usarse como un marco general junto con estas tecnologías para proporcionar aseguramiento de que una organización respeta los derechos de privacidad de un individuo. Demostrar esto a esas personas también proporcionará una ventaja competitiva.