Hacking ético y divulgación responsable de vulnerabilidades

Share

Por Jorge Moya, Responsable de Seguridad Informática de la Fiscalía General del Estado

Las organizaciones en el país deben dejar la idea de que estarán más seguros mientras un tercero conozca menos sobre sus servicios tecnológicos. Este pensamiento, únicamente crea una falsa sensación de seguridad.

Las grandes empresas extranjeras han manejado sus incidentes de manera transparente, por ejemplo, publican detalladamente, la actividad, tiempo y resultado en el tratamiento de sus incidentes de ciberseguridad, construyendo conocimientos sobre particularidades del ataque, vectores de explotación usados, indicadores de compromiso y detalles que permiten establecer una estrategia efectiva de defensa en otras organizaciones de similares características.

Esta realidad, aún no se vive en Ecuador, las entidades públicas y privadas usan la negación como estrategia y un secretismo en la resolución del incidente y la identificación del impacto.

Con las amenazas actuales y su evolución, solo queda pensar y actuar como lo hace un atacante, unir la seguridad defensiva y ofensiva ejecutando ejercicios para la identificación de potenciales puntos de acceso y establecer medidas de corrección inmediatas para evitarlo. La ejecución de actividades relacionadas con hacking ético por parte de las consultoras deberían ir más allá de simples escaneos automatizados y entrega de reportes, sino también debería incluir un análisis profundo de la organización y sus servicios para identificar vulnerabilidades explotables que un escaner automatizado pasa por alto.

En la estrategia de seguridad se debe tener presente que los atacantes hacen una continua enumeración de nuestros servicios, tecnologías usadas e incluso procesos de automatización. Cuando se acepte esta realidad, las organizaciones estarán listas para la adopción de un programa de divulgación responsable de vulnerabilidades, con ello dejar de criminalizar a los analistas que las reportan fallos y mirar las acciones de la seguridad ofensiva como actividades complementarias que aportan a la ciber-resiliencia de las organizaciones.

La implementación de un programa de divulgación responsable de vulnerabilidades permitirá que los analistas externos a la organización validen la seguridad de los activos y servicios tecnológicos logrando la identificación el reporte y la remediación, antes que estas vulnerabilidades sean explotadas por criminales.

Hacking ético en las organizaciones

La duración de los servicios de hacking ético que contratan las organizaciones varía en función de la cantidad de activos, pero suele ser entre 15 días o un mes. En ese tiempo el o los analistas ejecutarán pruebas para tratar de romper los controles o explotar vulnerabilidades previamente conocidas y registradas en sus herramientas de escaneo. Los activos que se contemplan en este tipo de ejercicios es limitado y generalmente abarcan los que son más importantes para la organización y apalancan procesos core del negocio. Pero se deja de lado, activos que no participan directamente con los procesos misionales de la organización, y que probablemente sean los más vulnerables. Cuando la organización está atravesando un proceso de hacking ético, todos los colaboradores de TI, el SOC y todo el ecosistema de seguridad están alertas, todos los escudos están arriba, pero cuando el ejercicio acaba, los controles se vuelven más laxos para, en muchos casos, no perder funcionalidad en algunos servicios.

Complementario a la contratación de servicios de hacking ético, está la conformación de equipos de seguridad ofensiva en las organizaciones, conocido como equipo rojo, personas que piensen como lo hace el atacante, cuya actividad principal sea la de identificar vulnerabilidades y posibles brechas de explotación y no trabaje en intervalos de tiempo, la actividad de este equipo debe ser persistente.

Una vez que el equipo de TI ha ejecutado tareas de remediación con los hallazgos entregados por el equipo de seguridad ofensiva y los consultores contratados, se debería completar la actividad abriendo la posibilidad a que un tercero sin relación comercial con la organización realice pruebas de intrusión, para lo que se recomienda la implementación de un programa de divulgación responsable de vulnerabilidades, con esto se identificarán aquellas vulnerabilidades que el equipo interno o los consultores externos pasaron por alto.

En este punto hay que destacar que actualmente en Ecuador, cuando un analista reporta un fallo de seguridad en una organización con la que no tiene una relación comercial o de dependencia es criminalizado. Esto debe cambiar, ya que si alguien reporta una vulnerabilidad es porque el equipo rojo interno o los consultores externos que hicieron el hacking ético no la pudieron. De manera que, la actitud de las empresas debería ser ágil en función de remediarlo en lugar de criminalizar a quien lo reporta.

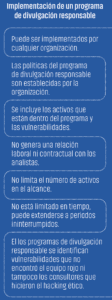

Implementación de un programa de divulgación responsable

La implementación de un programa de divulgación responsable de vulnerabilidades no genera una relación laboral ni contractual con los analistas, el número de activos en el alcance no aumenta el costo de implementación, además, el ejercicio no tiene límites y se extiende en periodos ininterrumpidos. Los analistas no siempre usan escáner automatizados y trabajan principalmente de manera manual porque dan por hecho que a todos los activos analizados ya les escanearon previamente, con esto es más efectivo la identificación de fallos en software hecho a medida o de desarrollo interno.

La implementación de un programa de divulgación responsable de vulnerabilidades no genera una relación laboral ni contractual con los analistas, el número de activos en el alcance no aumenta el costo de implementación, además, el ejercicio no tiene límites y se extiende en periodos ininterrumpidos. Los analistas no siempre usan escáner automatizados y trabajan principalmente de manera manual porque dan por hecho que a todos los activos analizados ya les escanearon previamente, con esto es más efectivo la identificación de fallos en software hecho a medida o de desarrollo interno.

Los programas de divulgación responsable de vulnerabilidades puedes ser implementados por cualquier organización. Entre las políticas del programa se debe incluir el alcance, es decir los activos que están dentro del programa y las vulnerabilidades que serán aceptadas en los reportes y su criticidad. Se puede incluir también, requisitos que debe cumplir el analista, especificar el número de peticiones por segundo a configurar en las herramientas de escaneo automatizado para no provocar interrupciones en el servicio y otros parámetros que se adapten a la naturaleza de la organización. Se deberá especificar también el tipo de recompensa que se otorgará al analista con un reporte válido, la recompensa podrá ser monetaria o reputacional e irá relacionada al nivel de criticidad del hallazgo. Por último, se deberá establecer un canal de comunicación para el reporte, podría ser una dirección de correo electrónico o un formulario en línea.

Con las políticas claras cualquier persona que identifique un fallo de seguridad en los servicios tecnológicos expuestos y que estén dentro del alcance podrá reportar ese fallo, a cambio de un reconocimiento. La organización por su parte evaluará la valides del reporte y establecerá acciones para su tratamiento y remediación.

Hay que considerar que la seguridad totalmente efectiva no existe, solo se puede disminuir la probabilidad de ocurrencia de incidentes relacionados con ciberseguridad trabajando en varios frentes y haciendo que exista sinergia entre ellos.

Cuando el equipamiento de seguridad, las políticas, estándares y procedimientos, y una estrategia ofensiva de seguridad actúen como engranes sincronizados se podrá obtener una elevada postura de seguridad en nuestra organización, todo esto en favor del ecosistema empresarial y del Ecuador en general.

«..en Ecuador, cuando un analista reporta un fallo de seguridad en una organización con la que no tiene una relación comercial o de dependencia es criminalizado..». No es del todo cierto, hace poco un individuo publicó vulnerabilidades de forma absurda contra varias empresas, sin lo que acá en este artículo se lo llama -divulgación responsable-.

Siendo responsable el informe va a la entidad con dichas vulnerabilidades, no a toda una población en redes sociales, de esta forma ¿cómo no ser criminalizado?. En Ecuador si bien no está normado, si existen compañías que agradecen, entregan regalos, y hasta pagan por vulnerabilidades descubiertas por analistas, pero siempre siguiendo temas de buena divulgación responsable no con una estrategia de patético influencer de la ciberseguridad.